El malware Android recientemente descubierto representa una amenaza creciente, robando datos de tarjetas de pago utilizando el lector NFC de un dispositivo infectado. Esta técnica innovadora permite clonar la tarjeta, que posteriormente puede ser utilizada por los atacantes en cajeros automáticos o terminales de puntos de venta, según la compañía de seguridad ESET.

Los investigadores de ESET han nombrado este malware NGate, destacando su uso de Puerta NFC, una herramienta de código abierto diseñada para capturar, analizar o modificar el tráfico NFC, es decir, la Comunicación de campo cercano. Este protocolo permite que dos dispositivos se interconecten de forma inalámbrica a cortas distancias, facilitando así el flujo de datos sensibles.

Un nuevo escenario de ataque

“Este es un nuevo escenario de ataque a Android y es la primera vez que observamos malwares de esta capacidad en acción”, afirmó Lukas Stefanko, investigador de ESET, en un comunicado de prensa que acompaña a un video demostrativo. “El malware NGate tiene la capacidad de transmitir datos NFC desde la tarjeta de una víctima a través de un dispositivo comprometido al teléfono inteligente de un atacante, quien, a su vez, puede emular la tarjeta y retirar dinero de un cajero automático”.

El malware se instala a través de escenarios de phishing, utilizando mensajes engañosos que convencen a las víctimas de descargar NGate desde dominios efímeros que se hacen pasar por bancos o aplicaciones legítimas de banca móvil disponibles en Google Play.

Una vez que la víctima se encuentra en la trampa, se le solicita que ingrese su ID de cliente, fecha de nacimiento y PIN de la tarjeta. Posteriormente, la aplicación NGate le pide al usuario activar la tecnología NFC y escanear la tarjeta para continuar el proceso.

ESET ha rastreado el uso de NGate contra al menos tres bancos en la República Checa desde noviembre, identificando hasta seis aplicaciones diferentes en circulación desde ese momento. Algunas de estas aplicaciones eran PWAs o Aplicaciones Web Progresivas, que permiten su instalación en dispositivos Android e iOS, incluso en aquellos que tienen restricciones para descargar aplicaciones de fuentes no oficiales.

En marzo, la campaña NGate fue interrumpida tras la detención de un hombre en Praga, quien retiraba dinero de los cajeros automáticos con máscaras, llevando a los investigadores a concluir que había diseñado un nuevo método para estafar a personas, similar al que involucra NGate.

Cómo funciona el ataque

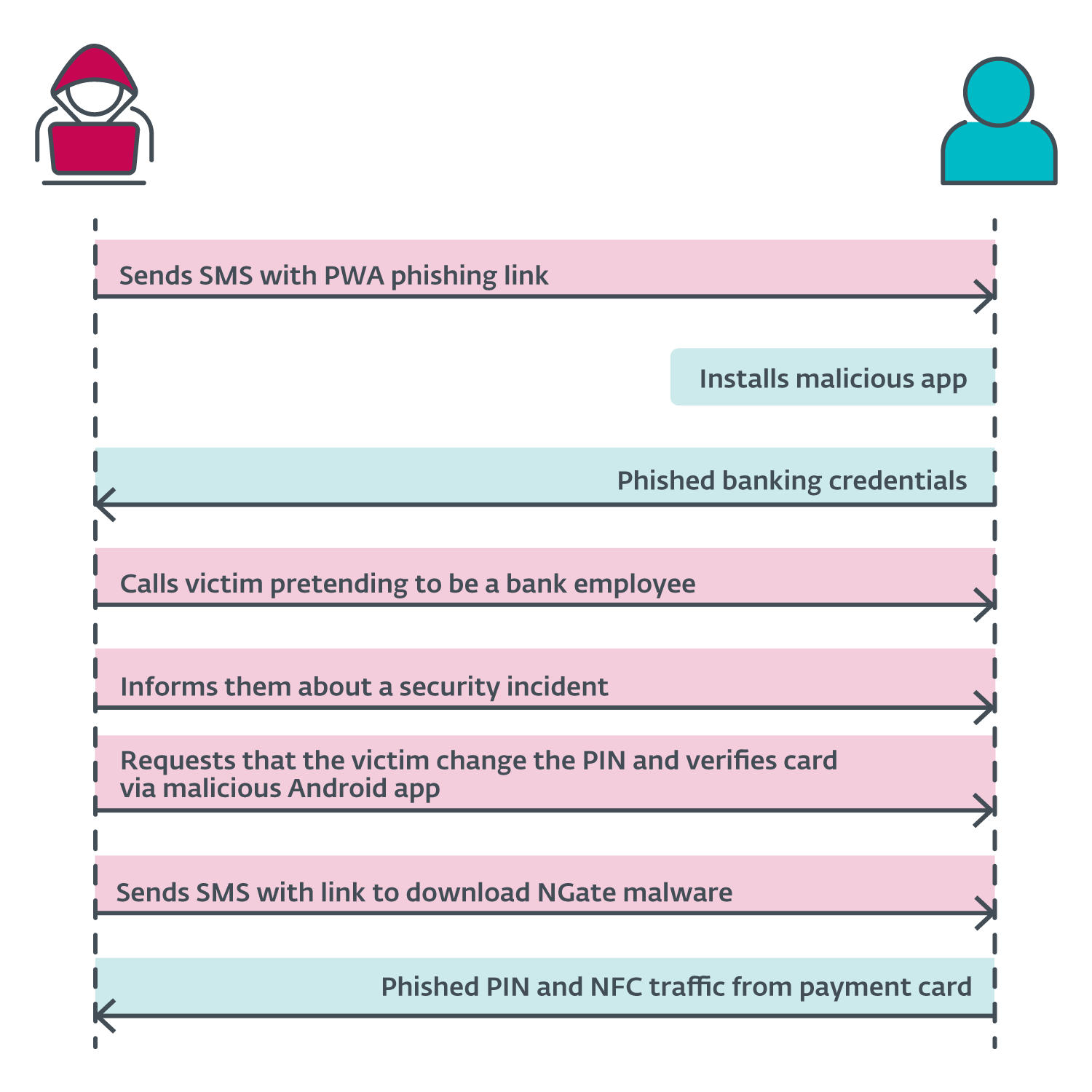

Según los investigadores, el ataque comienza cuando los atacantes envían mensajes de texto a posibles víctimas sobre un asunto relacionado con impuestos, incluyendo un enlace a un sitio de phishing que simula ser de algún banco. Este esquema les facilita enviar PWA maliciosas a las víctimas. Una vez que instalan la aplicación, se les pide que entreguen sus credenciales, permitiendo al atacante acceder a sus cuentas. Posteriormente, el estafador se comunica con la víctima, haciéndose pasar por un empleado del banco, señalando que su cuenta había sido comprometida. Mientras tanto, el ataque continúa al pedirle a la víctima que cambie su PIN y verifique su tarjeta mediante la aplicación NGate, compartiendo así su información muy fácilmente.

Los investigadores advierten que el NGate y aplicaciones similares podrían ser utilizadas en otros contextos, incluso para clonar tarjetas inteligentes que sirvan para otros propósitos. Este ataque podría realizarse capturando el UID de una etiqueta NFC, utilizada comúnmente para identificaciones.

El ataque de clonación puede اینکه se produzca cuando el atacante tiene acceso físico a una tarjeta o puede escanearla brevemente a través de carteras, mochilas o fundas de teléfono desatendidas. Para realizar tales ataques, el atacante necesita un dispositivo Android rooteado. Sin embargo, con NGate, el malware infecta dispositivos sin requerir root.

Es crucial que tanto usuarios como desarrolladores de aplicaciones sean conscientes de estas nuevas tácticas de ataque. La protección de datos personales y financieros se debe convertir en una prioridad. La implementación de educaciones sobre seguridad cibernética es esencial para mitigar riesgos y prevenir fraudes en el futuro.