Han surgido detalles de una vulnerabilidad de seguridad ahora fija que afecta a Microsoft Exchange Server y que podría ser utilizada por un atacante no autenticado para modificar las configuraciones del servidor, lo que lleva a la divulgación de información de identificación personal (PII).

El problema, seguido como CVE-2021-33766 (Puntuación CVSS: 7,3) e inventado «ProxyToken«, fue descubierto por Le Xuan Tuyen, investigador del Centro de Seguridad de la Información del Grupo de Correos y Telecomunicaciones de Vietnam (VNPT-ISC), y se informó en el marco del programa Zero-Day Initiative (ZDI) en marzo de 2021.

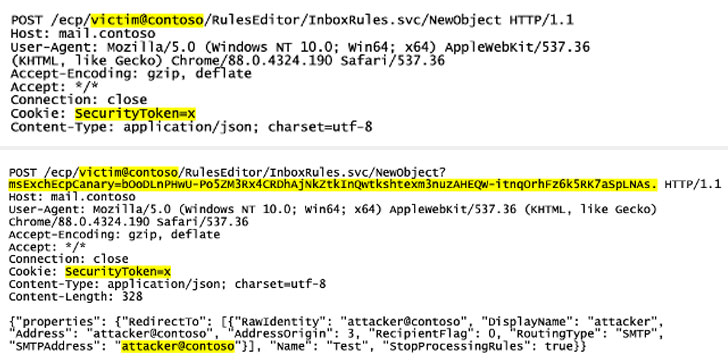

«Con esta vulnerabilidad, un atacante no autenticado puede realizar acciones de configuración en buzones de correo pertenecientes a usuarios arbitrarios», el ZDI señalado Los lunes. «Para ilustrar el impacto, esto se puede utilizar para copiar todos los correos electrónicos dirigidos a un objetivo y una cuenta y reenviarlos a una cuenta controlada por el atacante».

Microsoft abordó el problema como parte de su Actualizaciones del martes de parches para julio de 2021.

El problema de seguridad radica en una función llamada Autenticación delegada, que se refiere a un mecanismo mediante el cual el sitio web de front-end, el cliente Outlook Web Access (OWA), reenvía las solicitudes de autenticación directamente al back-end cuando detecta la presencia de un SecurityToken. Galleta. .

Sin embargo, dado que Exchange debe configurarse específicamente para usar la función y el back-end realiza las comprobaciones, esto conduce a un escenario en el que el módulo que maneja esta delegación («DelegatedAuthModule») no se carga en la configuración de forma predeterminada, lo que culmina en una solución alternativa. ya que el back-end no puede autenticar las solicitudes entrantes basadas en la cookie SecurityToken.

“El resultado neto es que las solicitudes pueden procesarse sin estar sujetas a autenticación en la parte delantera o trasera”, explicó Simon Zuckerbraun de ZDI.

La divulgación se suma a una lista cada vez mayor de vulnerabilidades de Exchange Server que han salido a la luz este año, incluidas Conexión proxy, ProxyOracle, y ProxyShell, que explotan activamente los actores de amenazas para tomar el control de los servidores sin parches, implementar shells web maliciosos y ransomware de cifrado de archivos como Bloquear archivo.

De manera inquietante, los intentos de explotar en la naturaleza abusando de ProxyToken ya se han registrado hasta el 10 de agosto de de acuerdo a al investigador de seguridad de NCC Group, Rich Warren, lo que hace imperativo que los clientes actúen rápidamente para aplicar las actualizaciones de seguridad de Microsoft.